Sur internet, chaque appareil connecté laisse une trace : son adresse IP. Cette suite de chiffres permet d’identifier, au moins approximativement, l’origine d’une connexion.

Mais certains outils vont plus loin, en permettant de collecter et d’enregistrer ces informations lorsqu’un utilisateur clique sur un lien : ce sont les IP Loggers.

Très utilisés dans le cadre de l’analyse de trafic ou de la cybersécurité, les IP Loggers peuvent aussi être détournés à des fins malveillantes, notamment pour pister ou harceler quelqu’un.

Comprendre leur fonctionnement, leurs usages légaux et leurs limites est donc essentiel pour les utiliser de façon responsable… ou s’en protéger.

Dans cet article, on va voir ensemble ce qu’est un IP Logger, comment il fonctionne, à quoi il peut servir et comment éviter de se faire traquer.

Qu’est-ce qu’un IP Logger ?

Un IP Logger est un outil ou service en ligne qui permet d’enregistrer l’adresse IP des personnes qui interagissent avec un lien, une image ou un autre contenu hébergé. Concrètement, il fonctionne comme un piège à clics : lorsqu’une personne ouvre l’URL générée par l’IP Logger, son adresse IP (et d’autres informations) est automatiquement enregistrée.

Les données collectées peuvent inclure :

- L’adresse IP publique.

- La localisation approximative (pays, ville).

- Les informations sur le navigateur et le système d’exploitation utilisés.

- L’heure et la date de la connexion.

Bien que ces outils soient souvent associés à des pratiques de hacking, ils peuvent aussi avoir des usages légitimes, notamment pour la gestion de serveurs, l’analyse du trafic web ou la détection de comportements suspects.

Comment fonctionne un IP Logger ?

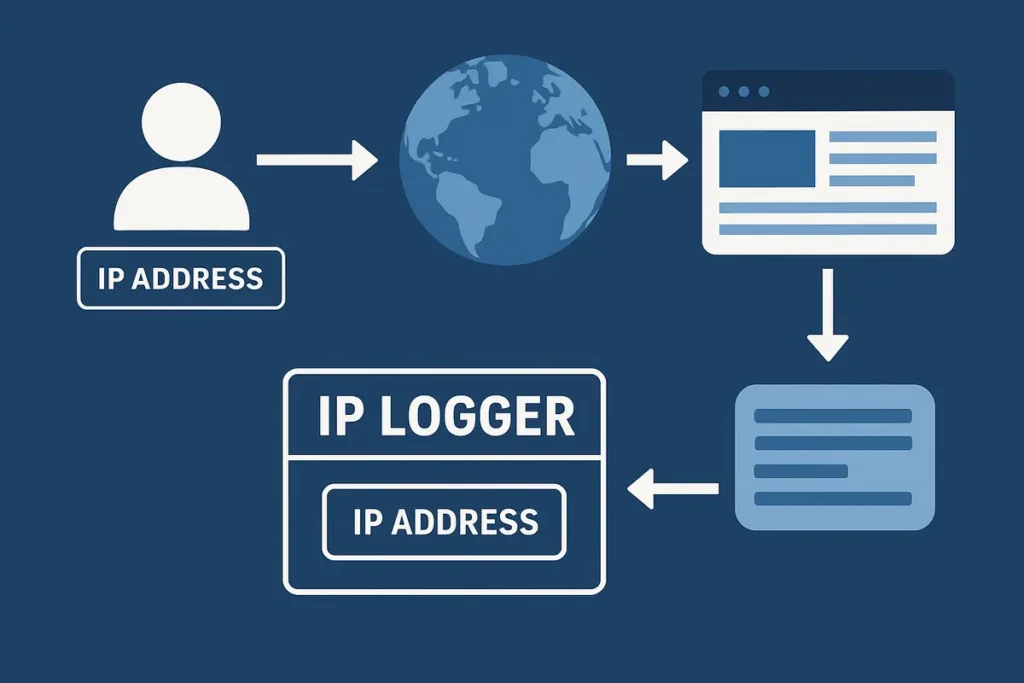

Le principe d’un IP Logger repose sur une mécanique simple : capturer et stocker les données d’un visiteur lorsqu’il interagit avec un contenu en ligne.

Voici les étapes typiques :

- Création d’un lien traqueur

L’utilisateur du service IP Logger génère une URL unique, souvent masquée derrière un raccourcisseur de lien ou intégrée à une image. - Clic ou chargement du contenu

Lorsqu’une personne clique sur ce lien ou charge l’image, sa requête passe par le serveur de l’IP Logger avant d’être redirigée vers la destination réelle. - Capture des données

Le serveur enregistre l’adresse IP publique ainsi que d’autres métadonnées : type d’appareil, système d’exploitation, navigateur, localisation approximative, date et heure. - Consultation des résultats

L’utilisateur du logger accède à un tableau de bord ou un fichier listant les adresses IP capturées et les détails associés.

? À retenir : l’efficacité d’un IP Logger repose sur la curiosité ou la confiance de la personne ciblée, qui clique sans se douter qu’elle transmet ces informations.

Utilisations légales d’un IP Logger

Même si les IP Loggers sont souvent associés à des intentions malveillantes, ils peuvent être utilisés dans un cadre légal et éthique, à condition de respecter les lois sur la vie privée et d’informer les utilisateurs.

Exemples d’usages légitimes :

- Analyse du trafic web

Comprendre d’où viennent les visiteurs d’un site et adapter les contenus ou campagnes marketing. - Gestion de serveurs et sécurité réseau

Surveiller les connexions entrantes pour détecter des adresses IP suspectes ou bloquer des tentatives d’intrusion. - Suivi d’activité sur un intranet

Vérifier l’accès aux ressources internes d’une entreprise ou d’une organisation. - Détection de fraude ou d’abus

Identifier des comportements inhabituels dans des services en ligne, par exemple lors d’inscriptions multiples depuis la même adresse IP.

? Important : dans la plupart des juridictions, il est obligatoire d’informer les utilisateurs si leurs données sont collectées, y compris l’adresse IP.

Risques et dérives liés aux IP Loggers

Mal utilisés, les IP Loggers peuvent devenir de véritables outils de traque numérique. Les risques principaux incluent :

- Atteinte à la vie privée : collecte d’informations personnelles sans consentement.

- Harcèlement et menaces : un individu malintentionné peut exploiter une adresse IP pour localiser ou intimider une personne.

- Phishing et attaques ciblées : les données récoltées peuvent servir à monter des campagnes de piratage plus précises.

- Usurpation d’identité numérique : utilisation frauduleuse des informations collectées pour se faire passer pour la victime.

⚠️ Note : dans de nombreux pays, l’utilisation d’IP Loggers à des fins non autorisées est illégale et passible de sanctions.

Comment se protéger contre les IP Loggers ?

Heureusement, il existe plusieurs méthodes simples pour réduire le risque d’exposition :

- Utiliser un VPN : il masque votre véritable adresse IP et en attribue une différente.

- Passer par un proxy : alternative plus simple, bien que moins sécurisée qu’un VPN.

- Vérifier les liens avant de cliquer : inspectez l’URL pour déceler d’éventuelles redirections suspectes.

- Activer les protections anti-traqueurs : certains navigateurs (Brave, Firefox) intègrent des filtres contre les trackers.

- Bloquer le chargement automatique des images dans les e-mails : cela évite de déclencher un logger caché dans un pixel invisible.

Alternatives aux IP Loggers pour analyser un trafic

Si l’objectif est uniquement de comprendre ou optimiser un trafic web, il existe des solutions plus respectueuses de la vie privée :

- Google Analytics : analyse détaillée du comportement des visiteurs.

- Matomo : alternative open source avec hébergement local possible.

- Outils d’analyse serveur : comme AWStats ou Webalizer, qui s’appuient sur les logs du serveur.

Conclusion

L’IP Logger est un outil à double tranchant : extrêmement utile pour l’analyse réseau et la sécurité lorsqu’il est utilisé de façon légale, mais potentiellement dangereux lorsqu’il est détourné à des fins malveillantes.

Avant d’y recourir, il est essentiel de bien comprendre son fonctionnement, ses limites et les obligations légales associées. Et si vous êtes un simple internaute, adopter quelques bonnes pratiques vous permettra de naviguer avec plus de sérénité.

En résumé : dans le domaine du traçage IP comme ailleurs sur internet, la clé réside dans l’information, la prudence et l’éthique.