Chaque jour, des millions d’appareils connectés sont exposés à des menaces invisibles : les logiciels malveillants, plus connus sous le nom de malwares.

Ces programmes ont un objectif clair : nuire à un système informatique ou exploiter ses failles pour servir les intérêts de cybercriminels.

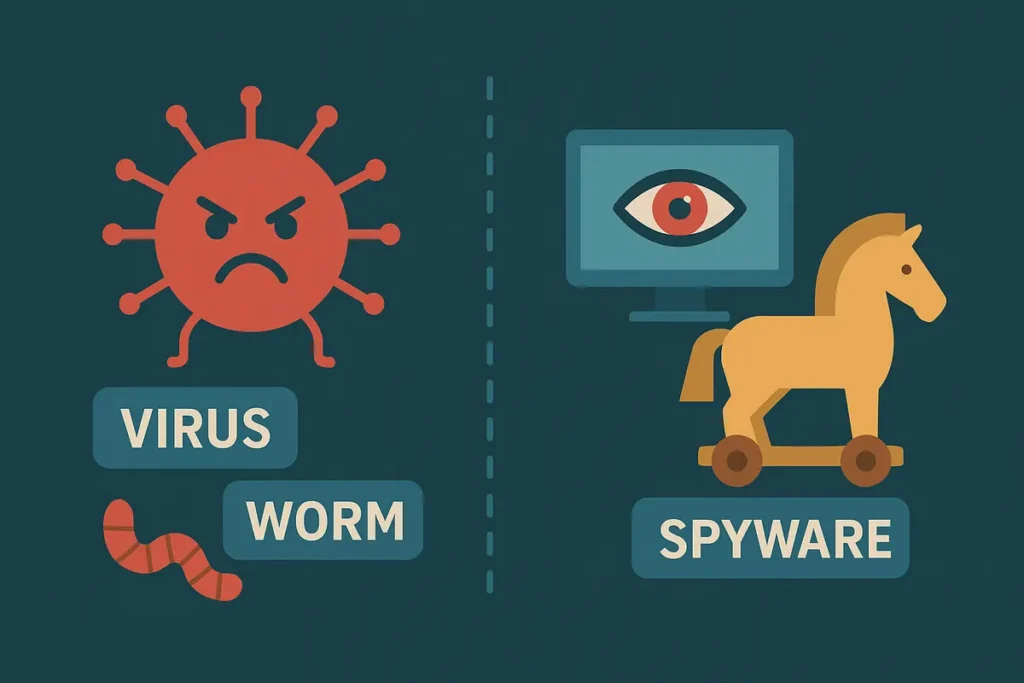

Comprendre les différentes familles de malwares est essentiel pour mieux se protéger. Parmi elles, on distingue deux grandes catégories, chacune ayant ses propres méthodes d’attaque et conséquences sur les données et la vie privée.

Dans cet article, nous allons explorer ces deux types de logiciels malveillants, voir comment ils fonctionnent et découvrir les bonnes pratiques pour s’en défendre efficacement.

Qu’est-ce qu’un logiciel malveillant ?

Un logiciel malveillant est un programme ou un code conçu pour infiltrer un système informatique et y provoquer des dommages, voler des informations ou perturber son fonctionnement normal.

Contrairement à un logiciel légitime, il est installé sans le consentement éclairé de l’utilisateur.

Ses objectifs peuvent varier :

- Endommager des données ou les rendre inaccessibles (ransomwares, virus destructeurs).

- Voler des informations sensibles (identifiants, coordonnées bancaires, documents confidentiels).

- Prendre le contrôle d’un appareil pour l’utiliser dans un réseau criminel (botnet).

Les malwares se propagent de multiples façons : pièces jointes piégées, liens frauduleux, téléchargements non sécurisés, clés USB infectées, etc.

Leur dangerosité réside dans leur capacité à passer inaperçus, surtout si l’utilisateur n’est pas formé aux bonnes pratiques de cybersécurité.

Première catégorie : les malwares à propagation automatique

Les malwares à propagation automatique sont conçus pour se répliquer et se diffuser d’un appareil à l’autre sans intervention directe de l’utilisateur. Leur objectif : infecter un maximum de machines en un minimum de temps.

Parmi eux, on retrouve deux types majeurs :

- Les virus informatiques

Inspirés des virus biologiques, ils s’attachent à des fichiers ou programmes légitimes. Lorsqu’un fichier infecté est ouvert ou exécuté, le virus se déclenche et peut endommager les données, ralentir le système ou même le rendre inutilisable.

Exemple célèbre : le virus ILOVEYOU qui a infecté des millions d’ordinateurs en 2000. - Les vers informatiques

Contrairement aux virus, les vers n’ont pas besoin d’un fichier hôte pour se propager. Ils exploitent des failles réseau ou système pour se copier automatiquement sur d’autres machines connectées.

Exemple célèbre : WannaCry en 2017, qui a touché plus de 200 000 ordinateurs dans le monde en quelques heures.

? À retenir : ces malwares se distinguent par leur vitesse de propagation, ce qui rend la mise à jour régulière des systèmes et l’utilisation d’outils de sécurité absolument essentielle.

Deuxième catégorie : les malwares à infiltration furtive

Cette catégorie regroupe les logiciels malveillants qui privilégient la discrétion pour atteindre leurs objectifs. Plutôt que de se propager massivement, ils s’installent silencieusement pour collecter des données ou ouvrir une porte dérobée dans le système.

Les plus courants sont :

- Les spywares

Leur rôle est de surveiller l’activité d’un utilisateur à son insu : frappes clavier, sites visités, mots de passe, informations bancaires… Ils transmettent ensuite ces données à un tiers malveillant. - Les chevaux de Troie

Déguisés en programmes légitimes ou utiles, ils trompent l’utilisateur pour s’installer sur l’ordinateur. Une fois actifs, ils peuvent donner un accès à distance au cybercriminel, installer d’autres malwares ou voler des informations.

? Point commun : ces malwares agissent dans l’ombre, souvent sans que la victime ne se rende compte de leur présence, jusqu’à ce que les dégâts soient faits.

Comment détecter et se protéger contre ces deux types de malwares

La protection contre les malwares passe par une combinaison d’outils technologiques et de bonnes pratiques. Voici les méthodes essentielles :

- Utiliser un antivirus et un anti-malware fiables

Ils détectent et bloquent la majorité des menaces, y compris les variantes récentes grâce à la mise à jour des signatures. - Mettre à jour régulièrement les systèmes et logiciels

Les cybercriminels exploitent souvent des failles connues. Les mises à jour corrigent ces vulnérabilités. - Faire preuve de prudence en ligne

- Ne pas cliquer sur des liens suspects.

- Éviter de télécharger des fichiers depuis des sources non vérifiées.

- Vérifier les pièces jointes avant de les ouvrir.

- Sauvegarder régulièrement ses données

Une bonne sauvegarde permet de récupérer rapidement ses fichiers après une attaque, notamment dans le cas des ransomwares. - Utiliser une solution de filtrage réseau

Cela bloque les tentatives de connexion vers des serveurs malveillants connus.

? Conseil bonus : sensibiliser tous les utilisateurs d’un réseau (collaborateurs, membres de la famille) aux bases de la cybersécurité réduit considérablement les risques.

Conclusion

Les deux grandes catégories de logiciels malveillants, ceux à propagation automatique et ceux à infiltration furtive, représentent des menaces bien distinctes, mais tout aussi dangereuses. L’un se répand à grande vitesse, l’autre agit dans l’ombre.

Comprendre leur fonctionnement, savoir les identifier et mettre en place des mesures préventives est essentiel pour protéger ses données, sa vie privée et son système.

Dans un monde numérique où les attaques sont de plus en plus sophistiquées, la vigilance et la formation continue restent vos meilleures armes.